반응형

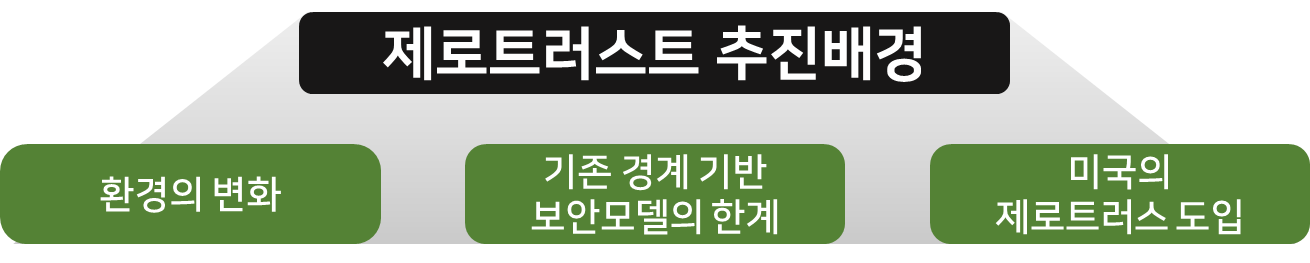

I. 전통적인 사이버보안 체계의 변화, 제로트러스트의 추진배경

|

|

| 환경의 변화 | - 모바일, 사물인터넷, 클라우드의 확산으로 원격재택 근무환경이 조성 - 코로나 19로 비대면사회가 가속되어 기업망 보호를 위한 전통적인 사이버 보안체계의 변화 필요 |

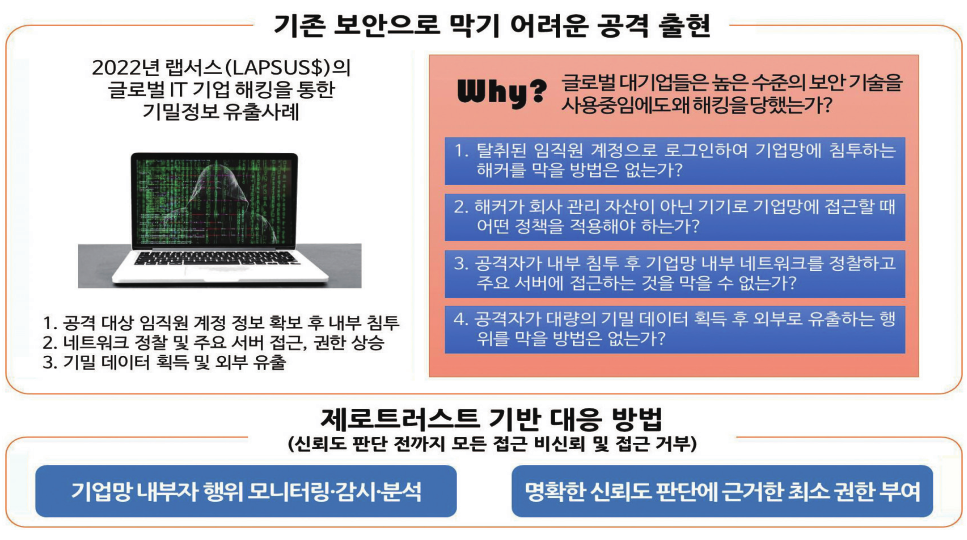

| 기존 경계 기반 보안모델의한계 |

- 최근 발생한 수많은 해킹 및 랜섬웨어 공격 사례로 경계 기반 보안모델의 한계점 노출 - 최근 등장하는 보안 솔루션만으로 완벽한 해결책 제공 불가능 |

| 미국의 제로트러스트 도입 |

- 미 민간의 제로트러스트 논의 및 도입 - NIST의 문서 발표('20. 8월 SP 800-207) 후 미 연방 정부 행정명령(EO 14028)을 통해 연방정부 차원의 제로트러스트 본격 도입 중 |

- 기관 및 기업의 '경계' 기반 보안체계 구축보다 '내부 데이터 보호'에 집중하는 새로운 보안 패러다임

II. 제로트러스트의 개념 및 기본철학, 핵심원칙

가. 제로트러스트의 개념

|

|

| NIST SP 800-27 '20년 | - 제로트러스트란 정보시스템 및 서비스에 대한 접속요구가 있을 때 네트워크가 이미 침해된 것으로 간주하고, 주어진 권한을 정확하고 최소한으로 부여하는데 있어서 불확실성을 최소화하도록 설계된 개념 및 아이디어 모음 |

| MIT 링컨 연구소 '22년 | - 제로트러스트는 악의적인 상대에 의해 지속적으로 노출되고 잠재적으로침해될 수 있는 시스템의 구성요소, 서비스 및 사용자를 다루는 일련의 원칙 |

- 제로트러스트 아키텍처는 제로트러스트 개념을 사용한 기업 사이버보안 계획으로 컴포넌트간 관계, 워크플로우 설계, 접근 정책이 포함

나. 제로트러스트의 기본철학 및 핵심원칙

| 구분 | 설명 | |

| 기본철학 | ① 모든 종류의 접근에 대해 신뢰하지 않을 것(명시적인 신뢰 확인 후 리소스 접근 허용) | |

| ② 일관되고 중앙집중적인 정책 관리 및 접근제어 결정·실행 필요 | ||

| ③ 사용자, 기기에 대한 관리 및 강력한 인증 | ||

| ④ 자원 분류 및 관리를 통한 세밀한 접근제어(최소 권한 부여) | ||

| ⑤ 논리 경계 생성 및 세션 단위 접근 허용, 통신 보호 기술 적용 | ||

| ⑥ 모든 상태에 대한 모니터링, 로그 기록 등을 통한 신뢰성 지속 검증·제어 | ||

| 핵심원칙 | 인증 체계 강화 (기본철학 중 ①②③⑥) |

- 각종 리소스 접근 주체에 대한 신뢰도(사용하는 단말, 자산 상태, 환경 요소, 접근 위치 등을 판단)를 핵심요소로 설정하여 인증 정책 수립 ※ 기업내 사용자에 대한 여러 아이디를 허용하여 일관된 정책을 적용하지 않거나, 신뢰도 판단없이 단일 인증 방식만으로 접속을 허용할 경우 크리덴셜 스터핑에 취약 |

| 마이크로 세그멘테이션 (기본철학 중 ②④⑤) |

- 보안 게이트웨이를 통해 보호되는 단독 네트워크 구역(segment)에 개별 자원(자원그룹)을 배치하고, 각종 접근 요청에 대한 지속적인 신뢰 검증 수행 ※ 개별 자원별 구역 설정이 없으면, 기업망 내부에 침투한 공격자가 중요 리소스로 이동하기 쉬워 횡적이동 공격 성공 가능성이 높아짐 |

|

| 소프트웨어 정의 경계 (기본철학 중 ①②⑤) |

- 소프트웨어 정의 경계 기법을 활용하여 정책 엔진 결정에 따르는 네트워크 동적 구성, 사용자·단말 신뢰 확보 후 자원 접근을 위한 데이터 채널 형성 ※ 클라우드·온프레미스로 구성된 기업 네트워크 내부에서 단말이 임의 데이터를 전송할 수 있다면, 네트워크 및 호스트 취약성에 따르는 피해 가능성이 커짐 |

|

- 제로트러스트는 하나의 보안 솔루션이 아니라 더 높은 수준의 보안성을 확보하기 위한 개념들의 모음

III. 제로트러스트 아키텍처

가. 제로트러스트 아키텍처

|

- 제로트러스트 아키텍처는 제어 영역과 데이터 영역으로 구분되며, 접속 요구 제어를 위한 PDP와 PEP로 구분

나. 제로트러스트 아키텍처 설명

| 구분 | 아키텍처 | 설명 |

| 정책 결정지점 (Policy Decision Point) |

정책 엔진 (Policy Engine) |

- ‘신뢰도 평가 알고리즘’* 기반으로 접근 주체가 리소스에 접근할 수 있을지를 최종적으로 결정 * ① 접근정보(OS 이름·버전, 사용중 소프트웨어, 권한 등) → ② 특정기준, 접수, 가중치, 머신러닝 등 다양한 방식으로 신뢰도를 평가하는 알고리즘 |

| 정책 관리자 (Policy Administrator) |

- 정책엔진의 결정을 정책시행지점에 알려주어 접근 주체와 리소스 사이의 통신 경로를 생성 또는 폐쇄 |

|

| 정책시행지점 (Policy Enforcement Point) |

- 데이터 영역에서 접근 주체가 기업 리소스 접근 시 결정된 정책에 따라 최종적으로 연결·종료 역할 담당 ※ 방화벽, 네트워크 접근통제 등 단순 일부 제품 도입을 통해 높은 성숙도의 제로트러스트 보안모델 구현은 어려우며, 다양한 정책·제품이 조화를 이루어야 함 |

|

- 예를 들어, 소프트웨어 정의 경계(SDP) 기술 기반으로 제로트러스트 아키텍처를 구현하면, SDP 컨트롤러가 PDP(PE+PA), 리소스 혹은 리소스 게이트웨이(Accepting Hosts, AH)가 PEP 역할 수행

IV. 기존 경계 기반 보안모델과 제로트러스트 비교

가. 기존 경계 기반 보안모델과 제로트러스트 개념 비교

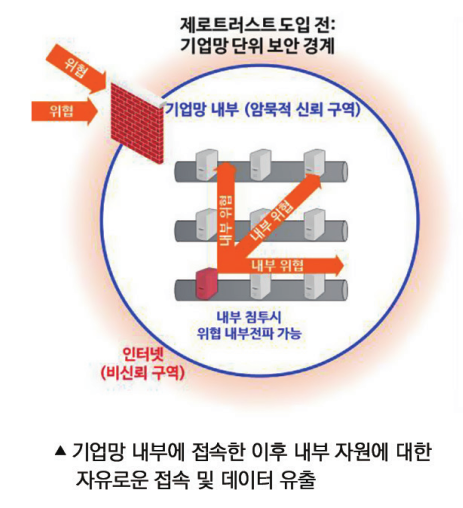

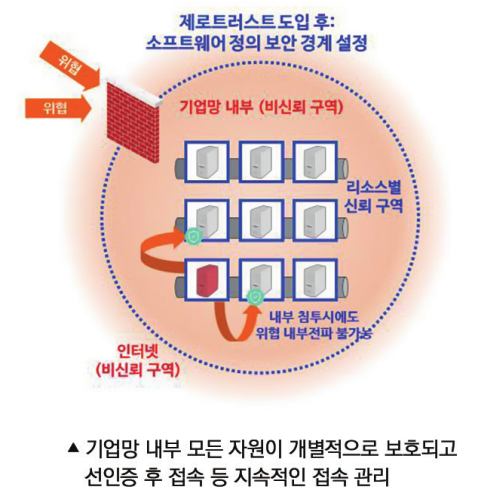

| 기존 경계 기반 보안모델 | 제로트러스트 |

|

|

| - 기존 경계 기반 보안모델은 네트워크 내부 접속 요구(사용자, 기기 등)는 어느 정도 신뢰할 수 있다는 가정에서 시작 | - 제로트러스트 모델은 해커가 네트워크 내·외부 어디든 존재할 수 있으며, 모든 접속 요구는 신뢰할 수 없다는 가정에서 시작 |

| - 경계 기반 보안모델은 신뢰하는 자원(내부 네트워크)과 신뢰하지 않은 자원(인터넷) 사이에 보안 경계의 벽을 세움 | - 반면, 제로트러스트 모델은 보호해야할 모든 데이터와 컴퓨팅 서비스를 각각의 자원(Resource)으로 분리·보호 |

나. 외부 침투에 대한 기존 경계 기반 보안모델과 제로트러스트 비교

|

※ 출처 : 제로트러스트 가이드라인 1.0 (과학기술정보통신부, 한국인터넷진흥원, 한국제로트러스트포럼)

반응형

'IT기술노트 > 디지털보안' 카테고리의 다른 글

| AI에 나타날 수 있는 사이버 위협 유형 (0) | 2024.01.11 |

|---|---|

| 2023년 9월 15일에 시행된 「개인정보 보호법 및 시행령」의 주요 개정 내용 (1) | 2023.11.25 |

| 2023년 개인정보 7대 이슈 (0) | 2023.02.23 |

| 키 스트레칭(Key Stretching) (0) | 2022.12.09 |

| 정보보호 공시제도 (0) | 2022.04.07 |

| Log4shell (CVE-2021-44228) (0) | 2021.12.12 |

| OWASP, 2021 OWASP TOP 10 (0) | 2021.11.17 |

| 토르 네트워크(Tor Network) (0) | 2021.11.17 |

댓글